Alle standaarden die iets beschrijven over informatiebeveiliging hebben wel iets beschreven over het implementeren van een Access Control Policy, ofwel een toegangscontrolebeleid. Denk hierbij aan de ISO 27001 de NEN 7510 en de Baseline Informatiebeveiliging Overheid (BIO, en dan specifiek hoofdstuk 9) heeft het over Beheer van toegangsrechten van gebruikers. Ook de NIS2 richtlijn geeft in Artikel 21 (lid 2, punt i) aan dat er “human resources security, access control policies and asset management; access control policies” aanwezig moeten zijn. Hoe kun je daar op een praktische manier invulling aan geven?

Beleid

Het klinkt voor de meeste IT-ers wat saai in de oren, maar is relevant om hiermee te starten: beleid. Hoe onzinnig is het immers om te starten zonder rekening te houden met de uitgangspunten van de organisatie. Ieder bedrijf is anders en heeft andere wensen en eisen en kent ook andere risico’s. Het is dus belangrijk om vanuit die context te bepalen hoe je om wilt gaan met je toegangsbeveiliging. Stel met elkaar regels en uitgangspunten op die iedereen snapt, en regel op basis daarvan de systeem in.

Autorisatiematrix

Mooi dat beleid, maar we zouden het vertalen van de Access Control Policy wat praktischer maken. Toch is een belangrijke eerste stap, met het toegangscontrolebeleid onder de arm, het opzetten van een autorisatiematrix. Dat vereist natuurlijk dat je goed weet wat voor systemen je hebt. Denk hierbij echt aan de praktische toepassingen, zoals het boekhoudpakket, het CRM, de HR-software of gedeelde mailboxen. Ga hierbij ook uit van het organogram, waarin niet alleen functies, maar ook alle mogelijke rollen gedefinieerd zijn.

Ga vervolgens na over welke gebruikersgroepen de medewerkers toegang zouden moeten hebben en in hoeverre binnen een applicatie ook nog rechten gegeven moeten worden. Uiteraard is het slim om hierbij meteen ook de fysiek locaties en omgevingen daarbinnen (denk aan de serverruimte of de schoonmaakkast) mee te nemen. Zo heb meteen overzicht van alle toegang die een bepaalde medewerker moet hebben vanuit zijn rol of functie.

Toegang verlenen

Wat de gemiddelde systeembeheerder al jarenlang doet is het lid maken van gebruikersaccounts aan groepen. En met die groepen toegang geven tot data, applicaties en/of systemen (of juist de toegang ontzeggen). Het is slim om de speciale rechten (denk aan beheerdersrechten in het HR-pakket) alleen toe te wijzen aan speciale accounts. Op die manier kan een medewerker bijvoorbeeld niet per ongeluk een wijziging doorvoeren. Nog beter is om (tijdelijk) toegang te geven tot een systeem via Just-In-Time, uitgaande van het Zero Trust-principe, waarbij medewerkers alleen voor de duur van een specifieke taak toegang krijgt.

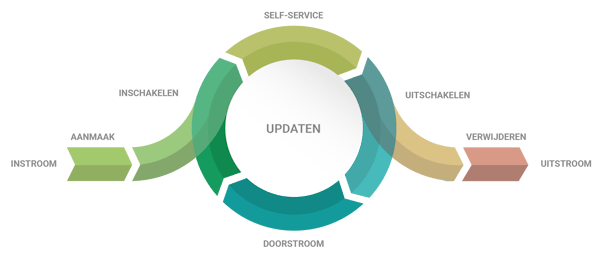

In-, door- en uitstroom

Tot zover dus niet veel nieuws en hopelijk ook de basis waarop de gemiddelde organisatie de ICT-omgeving beveiligd: iedere medewerker een gebruikersaccount en die heeft vanwege functie en/of rol meer of minder rechten door middel van groepen. Bij het in dienst treden van een medewerker gaat het toewijzen van deze rechten vaak wel goed: “Graag een nieuw account voor medewerker X en zorg voor dezelfde rechten als medewerker Y.” Soms wordt er teveel toegewezen, soms te weinig en vaak is dit geheel semi-geautomatiseerd waarbij er nog wat handwerk verricht wordt.

Een grotere uitdaging is het doorstromen van medewerkers naar een nieuwe functie en/of rol. Wanneer worden de oude rechten ingetrokken? Heeft iemand wellicht meerdere rollen en hoe hou je daar grip op? Hoe vaak houdt een medewerker niet jarenlang toegang tot de map van de ondernemingsraad, terwijl er allang iemand anders op die stoel zit? Bij het uitdienst gaan van medewerkers: hoe zorgen je er voor dat een account ook op het juiste moment (neem dit ook op in beleid) weer wordt verwijderd.

Gebruik maken van het bestaande HR-pakket

Hier hebben we vanuit informatiebeveiliging een stevig risico te pakken, precies de reden waarom in al die richtlijnen en standaarden iets wordt genoemd over access control policies. Hoe groter de organisatie, hoe lastiger dit soort zaken worden om in de smiezen te houden. Hoe mooi is het om te kijken naar het enige pakket waar altijd de waarheid in zit aangezien op basis daarvan de salarissen worden betaald? Juist, het HR-pakket.

Of je nu AFAS, Loket.nl of Youforce gebruikt: hier is over het algemeen de data accuraat opgeslagen. Anders kan dit al gauw tot een stabiele basis gevormd worden. Wie is er in dienst (of ingehuurd), welk(e) contract(en) heeft iemand en/of welke rollen bekleed deze persoon. Op basis daarvan wordt immers salaris uitbetaald en dit is (niet heel vreemd 😊) iets wat dus goed bijgehouden wordt. Dus is het slim om op basis hiervan ook het aanmaken (en uitschakelen en opruimen) van gebruikersaccounts te organiseren en op basis van het dienstverband, contract en/of andere zaken zoals afdeling en rol de rechten toe te wijzen. Dus zowel voor de logische toegang tot systemen, applicaties en de data, als bij voorkeur ook de autorisaties binnen de applicaties.

Provisioning & Service Automation via Tools4Ever HelloID

Dit type automatisering is heel goed te doen met onder andere de software van Tools4Ever. Hun belangrijkste softwarepakket, HelloID is een geavanceerde en veilige cloudoplossing die zich specifiek richt op de dagelijkse uitdagingen die je tegenkomt op het gebied van Identity & Access Management (IAM). Deze moderne cloudoplossing stroomlijnt jouw processen efficiënt en veilig terwijl het ook voldoet aan strikte beveiligingsrichtlijnen en -eisen en zowel de huidige (AVG en GDPR) als ook de toekomstige (NIS2) wet- en regelgeving. En wij zijn al een aantal jaar partner, dus je kunt ons inschakelen voor zowel het leveren als het inrichten van de software.

Twee modules spelen in op het toegangscontrolebeleid:

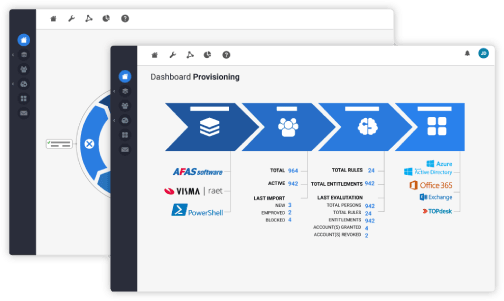

- Provisioning

Zoals de naam al doet vermoeden werkt deze vanuit één of meerdere bronsystemen (bijvoorbeeld je HR pakket) om alle CRUD-operaties uit te voeren op je gebruikersaccounts in zowel (Azure) Active Directory als eventueel andere doelsystemen. Denk hierbij aan onder andere een ticketsysteem, het EPD, e-Learning of CRM.

- Service Automation

Vaak zijn er ook handelingen nodig die niet altijd via een bronsysteem kunnen lopen. Bijvoorbeeld een (tijdelijk) project waar middelen voor nodig zijn, middelen waar extra budget voor vrijgemaakt moet worden en dus een extra verificatie nodig heeft of andere meer ad hoc handelingen. Dit past perfect in de module Service Automation waarmee medewerkers, hun managers of andere belanghebbenden zaken kunnen aanvragen en waarbij de processen precies op maat kunnen worden gemaakt.

Door de sterkte integratie past de software in iedere omgeving. Het aantal handelingen wordt bij iedere afdeling minder, waardoor het zich makkelijk weer terugbetaald: HR hoeft minder te controleren en op te volgen, IT heeft de boel volledig geautomatiseerd (en gestandaardiseerd en dus veiliger) en ook voor de managementlaag zorgt dit voor minder gedoe.

Aan de slag met het praktisch inrichten van je Access Control Policy?

Ben je benieuwd hoe wij jou kunnen helpen om je beleid vorm te geven en vervolgens jouw processen effectief en efficiënt te stroomlijnen? Neem dan eens contact met ons op. We geven je uiteraard graag advies over het inzetten van HelloID door middel van een demo of een (online) kennismakingsgesprek. Zo kan jij je blijven focussen op waar je goed in bent: ondernemen!